Una vulnerabilidad en Sudo permite a usuarios de Linux usar comandos con acceso root sin permiso

por Jordi Bercial 1Una nueva vulnerabilidad ha sido descubierta en Sudo, una de las utilidades más potentes y utilizadas en Linux que viene en forma de comando, y que nos permite usar comandos en forma de superusuario, también conocido como root, en cualquier distribución basada en un núcleo Linux.

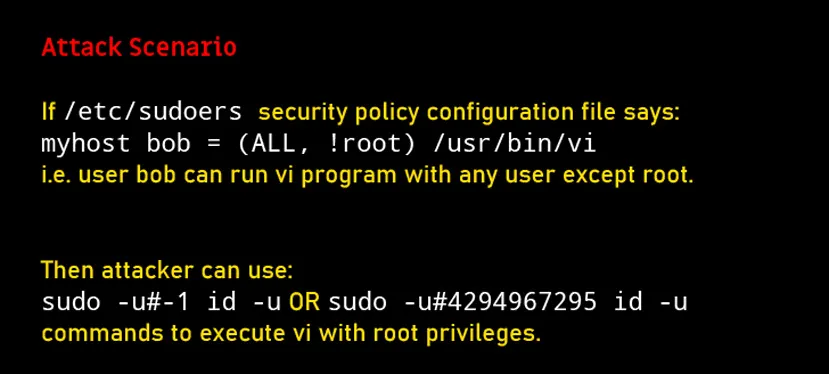

La vulnerabilidad en cuestión permite saltarse las políticas de seguridad aplicadas a Sudo, de forma que un usuario malicioso o un programa sin permisos aparentes podría acceder a los permisos de superusuario, incluso si la configuración de sudo impide de forma explícita el acceso root a un usuario o grupo de usuarios.

Para explotar esta vulnerabilidad, tan solo hay que introducir el comando “sudo -u#-1 id -u” o “sudo -u#4294967295 id -u”, cifras que son reconocidas por el módulo como 0, asociado de forma interna al usuario root con permisos absolutos sobre el sistema.

Esta vulnerabilidad afecta a todas las versiones de Sudo anteriores a la 1.8.28, de forma que se recomienda encarecidamente actualizar Sudo a la última versión para evitar que un programa o un atacante puedan tomar el control completo del sistema en base al usuario root, que recordemos, es el más potente en un sistema Linux y también es la razón por la que se suele hablar de móviles “rooteados” para definir un terminal sobre el que tenemos control absoluto sobre su sistema.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!