Sasser: la última gran epidemia

por Carlos ...

Hace una semana que el Sasser comenzó a extenderse por Internet, y aun no parece que vaya a cesar su incremento de actividad. Hay muchos motivos que expliquen esto, y debemos conocer el gusano para entenderlo bien.

LSASS

Este gusano aprovecha una vulnerabilidad de los sistemas operativos Windows XP/2000/2003/NT que se encuentra ubicada en un buffer del proceso LSASS (Local Security Authority Subsystem Service). Para que nos entendamos, cada proceso o programa cuando trabaja crea unos buffer que posteriormente necesita para funcionar, y en el caso del LSASS, un proceso interno de los sistemas operativos ya mencionados y que se encarga de la seguridad de la máquina local y autentificación de dominios y el Active Directory, crea un buffer susceptible de ser modificado remotamente sin que el sistema operativo lo detecte.

Este tipo de fallos, cuando son detectados, se publican en la Web de actualizaciones y parches de Microsoft para que todo usuario pueda mantenerse protegido, pero también ofrece mucha información a posibles creadores de virus o gusanos. Y así ocurrió en este caso, pues Sasser se comenzó a propagar por Internet varias semanas después del parche contra el mismo.

De esta forma se desvela una vulnerabilidad de nuestro sistema que aunque ha dado lugar a un gusano, no habría de representar tantos problemas como se han dado, ya que durante el tiempo transcurrido entre el lanzamiento del parche y el del gusano ha habido tiempo de sobra para parchear nuestros sistemas.

En este aspecto hay que destacar que es relativamente poca la gente que mantiene actualizado su sistema, ya que como es conocido por todos, abunda la piratería, y el miedo a ser descubierto no es poco frecuente. El sentirse protegido por un antivirus, que ante tales gusanos no tiene ninguna posibilidad, podría ser otro de los muchos motivos por los que existan, según datos oficiales, alrededor de 300 millones de ordenadores vulnerables al Sasser.

Pero dejando de lado los diferentes motivos que pueden llevar a no actualizar nuestro sistema, pues el hecho es que no solemos hacerlo, nos hemos encontrado con un gusano es bastante molesto pero ni mucho menos peligroso o complicado de eliminar.

Lo que vamos ha hacer, teniendo en cuenta que las diferencias entres unas y otras variantes son mínimas, es describir la variante A para luego marcar las diferencias de las otras tres con respecto a la primera.

Sasser.A

Por lo tanto centrémonos en el Sasser.A, un gusano que se aprovecha como ya sabemos de la vulnerabilidad del LSASS para introducirse en ordenadores y continuar propagándose. Pero esto dicho así no ofrece mucha información, por o que detallaremos cada uno de los paso que sigue el gusano.

Imaginemos que el ordenador infectado se llama PC-1, y tenemos otros dos ordenadores, el PC-2 con el parche instalado y el PC-3 sin el parche.

1. El PC-1 está iniciando, guiado por el gusano, 128 hilos de ejecución que generarán direcciones IPs aleatorias.

Una IP actual, IPv4, consta de cuatro grupos de números comprendidos entre 0 y 255 (xxx.xxx.xxx.xxx), cada uno de esos está escrito en código binario por 8 bits (11111111) de ahí que el valor máximo sea 255. Los 8 bits reciben el nombre de octetos, una IP tiene 4 octetos, y según sean de un tipo u otro reciben distintos nombres:

IP de Clase A: Mantiene fijo el primer octeto y variables los tres últimos. (255.xxx.xxx.xx)

IP de Clase B: Mantiene fijos los dos primeros octetos y variables los dos últimos. (255.255.xxx.xxx)

IP de Clase C: Mantiene fijos los tres primeros octetos y variable el último. (255.255.255.xxx)

Las direcciones que nuestro PC-1 generará serán, en un 50 por ciento, totalmente aleatorias, un 25 por ciento será de Clase B respecto de nuestra IP, y el 25 por ciento restante de Clase C también respecto de nuestra IP.

Por ejemplo, si la IP del PC-1 es 80.213.213.80 tendríamos:

50 IPs aleatorias.

25 IPs del tipo 80.213.xxx.xxx.

25 IPs del tipo 80.213.213.xxx.

Este, el iniciar tanto hilos de ejecución, es el motivo de que nuestro ordenador se ralentice considerablemente.

2. Usará las IPs generadas en el paso previo para, mediante el puerto TCP 445, que corresponde al proceso LSASS, detectar si el sistema al que pertenece la IP tiene instalado alguna de las versiones de Windows susceptibles de ser manipuladas, y en el caso de ser así, si el parche está presente.

Volvamos a nuestro caso, e imaginemos que en las IPs generadas se encuentran las del PC-2 y PC-3.

Cuando el Sasser compruebe el PC-2 obtendrá una respuesta negativa, ya sea porque su sistema es Windows 9X/Me, o porque tiene instalado el parche, que es nuestro caso.

En cambio, al intentarlo en el PC-3, que es un sistema vulnerable, la respuesta obtenida le indicará que se trata de un ordenador infectable, por lo que iniciará el proceso de infección.

3. Desde el puerto TCP 445, que ya sabemos a que corresponde, accederá al buffer defectuoso del proceso LSASS, y lo modificará de forma que cuando este buffer sea usado abra una shell mediante el puerto TCP 9996 hasta el PC-1.

Sobretodo serán usuarios de Unix/Linux los que estarán habituados a usar shells ya que estos sistemas no basan todo su potencial en utilidades gráficas, al contrario que Windows. Por lo que muchos usuarios de Windows, sobretodo los más recientes que no alcanzaron a usar MS-DOS, desconocerán la definición de shell.

El sistema operativo, la parte que denominamos Kernel o núcleo, solo es accesible por el usuario por unas puertas definidas con anterioridad, y una de estas es la shell. Por lo tanto la definición podría ser tal que una shell es un intérprete de comandos desde el que introduciremos las órdenes necesarias para mantener y manejar el kernel.

Existen muchos tipos de shells que ofrecen características muy distintas y formas de manejar el kernel también muy distintas, por lo que cada usuario más o menos experimentado suele elegir su shell y la configura a su personalidad.

4.Con esta shell permitirá al PC-1 ejecutar cualquier comando en el PC-3, y aunque podría causar efectos muy destructivos en nuestro sistema, lo que hace es abrir una conexión FTP por el puerto TCP 5554 entre ambos ordenadores para propagar el Sasser, de ahí que se denomine gusano y no virus.

Un Virus, por definición, realiza acciones dañinas contra el usuario, aunque podría pensarse que el Sasser lo es, por los reinicios, hemos de aclarar que estos reinicios están producidos por un desbordamiento de buffer y es el mismo sistema operativo el que, por precaución, nos obliga a reiniciar.

También podríamos pensar que es un Backdoor, pero no abre puertas traseras a otros usuarios, por lo que esta definición no se ajusta en modo alguno.

Troyano, igualmente no puede ser aplicada al Sasser.

Por lo que tan solo nos queda la de Gusano, cuya función es realizar copias de si mismo en otros ordenadores y aunque pueden causar daños por la trasmisión masiva, no es esta su función principal. Por lo que aquí es donde mejor podemos ubicar el Sasser, en la definición de Gusano.

5. Gracias a la conexión FTP abierta entre ambos ordenadores, el Sasser es capaz de introducir ficheros procedentes del PC-1 en el PC-3.

En el PC-1, no lo hemos dicho aún, el gusano se encuentra con el nombre de avserve.exe, en la carpeta de Windows, ya sea WinNT, Windows o el nombre que hayamos elegido, y será este archivo el que se transferirá entre ambos ordenadores.

Su tamaño, que favorecerá el rápido intercambio sin ser apenas perceptible, es de 15872 bytes.

Cuando el archivo pase del PC-1 al PC-3 su nombre cambiará, de forma que si algún antivirus tiene marcado ese nombre como el del Sasser, que pueda pasar inadvertido.

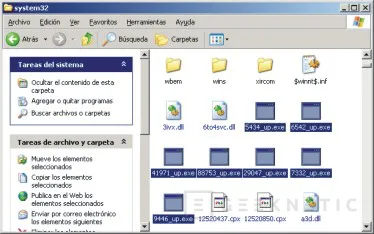

De esta forma, el avserve.exe de la carpeta de Windows del PC-1 pasará al PC-3 con el nombre *_up.exe, donde el * representa un número de 4 ó 5 cifras aleatorio. Además la carpeta en que se guardará el archivo es la de System32, dentro de nuestra carpeta de Windows.

Por si nos hemos perdido el paso sería el siguiente:

PC-1. C:\Windows\avserve.exe

Conexión FTP

PC-3. C:\Windows\System32\5434_up.exe

6.Cuando la transferencia de archivos se ha realizado, los datos sobre ésta se guardan en un archivo.

De esta forma encontraríamos, ya en ambos PCs, un archivo el directorio raíz cuyo nombre es win.log.

Su única finalidad es mantener un registro de entradas de gusanos, y no es en modo alguno peligroso, pues se trata tan solo de un archivo de texto plano que podremos dejar o eliminar si deseamos.

Exactamente lo que encontraremos es la dirección IP del ordenador afectado por el Sasser, del que se ha descargado nuestra copia.

7.Llegados a este punto, tras ser ejecutado el archivo descargado, el PC-1 deja de actuar con respecto al PC-3 y continúa buscando nuevas víctimas.

8.Ahora comienza a trabajar el Sasser en el PC-3 para poder situarse en la misma posición en que estaba en el PC-1.

Como hemos visto hasta ahora, el PC-1, más concretamente el gusano, ha conseguido su tarea, que es propagarse a otros ordenadores, pero si esto acabase aquí tan solo tendríamos un ordenador, el PC-1, infectado, y muchos ordenadores, como el PC-3, con el gusano dentro, pero sin infectar.

Por lo tanto, como ya sabremos, el PC-3 tiene que ser capaz de infectar otros ordenadores, para poder así crear una epidemia real. Y eso es lo que pretende ejecutando el archivo *_up.exe.

Por lo tanto, lo primero que hace el Sasser tras ejecutarse como archivo *_up.exe, es crear el archivo que ya conocíamos del otro PC, el avserve.exe, y lo situará igualmente en el directorio de Windows.

PC-3. C:\Windows\System32\5434_up.exe

Ejecución del 5434_up.exe

PC-3. C:\Windows\avserve.exe

9.Ahora ya están todos los archivos en su sitio, los *_up.exe en el system32, el avserve.exe en el de Windows y el win.log en el raíz, pero si alguna vez hemos tratado con virus o gusanos sabremos que no acaba aquí la cosa.

Es decir, efectivamente el gusano está instalado y corriendo, pero si apagamos nuestro ordenador con los únicos cambios que llevamos hasta el momento, cuando lo volvamos a encender, tendremos que ir a C:\Windows y ejecutar manualmente el archivo avserve.exe.

Obviamente no es una opción a tratar por el Sasser, por lo que hay que buscar otros medios de ejecución automática.

A lo que se suele recurrir es a introducir una entrada en el registro de sistema. Esta le dirá al sistema operativo cada vez que arranque que ejecute el archivo avserve.exe, y así tendríamos resuelto el problema.

La entrada que se encarga de esto es:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Y su valor:

avserve = avserve.exe

10.Con el punto diez terminamos el ciclo, y volveríamos a empezar desde el punto primero tomando el PC-3 la función del PC-1.

Pero aun no hemos dicho en que consiste este último paso que aunque pueda parecer lo contrario, es esencial para el buen funcionamiento del Sasser.

Pero antes de explicarlo, hemos de saber que en Windows, en la memoria compartida, los programas crean semáforos, eventos o mutex. Aunque puede resultar un tema interesante, solo nos fijaremos en los mutex, que serán usados por el Sasser, entre otros virus, gusanos y programas, para impedir que se ejecuten dos copias del mismo.

Consistiría en que el programa ejecutado cree un mutex en memoria siempre que se inicie, de forma que al pretender nosotros, o un virus, ejecutarse de nuevo, volverá a crear un mutex exactamente igual al que ya existe, con el consiguiente error e imposibilidad de apertura de la aplicación.

Cuando se ejecuta el Sasser al iniciar Windows éste crea dos mutex:

Jobaka3 y JumpallsNIsTillts

Con esto si nuestro PC-3 es detectado por otro PC infectado, aunque realice todos los pasos anteriores, añadiendo información al win.log, generando nuevos ficheros *_up.exe, (de ahí el motivo de que al mirar en el system32 podamos encontrar varios archivos y también que el nombre sea aleatorio), y reescriba el avserve.exe y la entrada del registro, solo lo tendremos corriendo una vez en nuestro sistema.

Dijimos que es muy importante para el correcto funcionamiento del Sasser, y así es. Al contrario de lo que se podría pensar, pues a más gusanos ejecutándose más posibilidades de infección. Pero tenemos que recordar que un solo gusano ralentiza notablemente nuestros sistema, por lo que imaginemos lo que ocurriría si corren dos, tres o incluso cuatro al mismo tiempo.

clic en la imagen para alargar

Por lo tanto, ya hemos visto el funcionamiento completo del Sasser.A en nuestro sistema, ahora veremos únicamente las diferencias de las otras tres variantes.

Sasser.B

Peso: 15872 bytes (igual)

Hilos de ejecución: 128 (igual)

Ficheros descargados: *_up.exe (igual)

Fichero instalado: avserve2.exe (distinto)

Fichero de información: win2.log (distinto)

Registro de sistema: avserve = avserve2.exe (distinto)

Mutex: Jobaka3 y JumpallsNIsTillts (igual)

Sasser.C

Peso: 15872 bytes (igual)

Hilos de ejecución: 1024 (distinto)

Ficheros descargados: *_up.exe (igual)

Fichero instalado: avserve2.exe (distinto)

Fichero de información: win2.log (distinto)

Registro de sistema: avserve = avserve2.exe (distinto)

Mutex: Jobaka3 y JumpallsNIsTillts (igual)

Sasser.D

Peso: 16834 bytes (distinto)

Hilos de ejecución: 1024 (igual)

Ficheros descargados: *_up.exe (igual)

Fichero instalado: skynetave.exe (distinto)

Fichero de información: win2.log (distinto)

Registro de sistema: skynetave.exe = %windir%\ skynetave.exe

(distinto)

Mutex: Jobaka3 y JumpallsNIsTillts (igual)

Eliminando el Sasser

Cuando nos entra un virus o un gusano, muchos de nosotros nos sentimos incapaces de eliminarlo, pero estoy seguro de que la gran mayoría que haya conseguido leer completamente como actúa el Sasser se verá en estos momentos con ganas incluso de practicar la eliminación en un ordenador infectado.

No hay mejor manera de enfrentarse a estos gusanos que conocer su forma de actuar y estar seguros de que siempre estaremos un paso por delante de ellos. Pues son simples gusanos que no podrán sorprendernos ahora.

Por lo tanto, aunque no sea necesario para algunos, detallaremos los pasos a seguir para la completa eliminación.

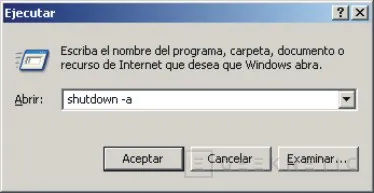

1. Como posiblemente nos resulte complicado descargar el parche y eliminar los archivos del gusano en 60 segundos, que es el margen que nos ofrece Windows antes de reiniciar el sistema por motivos que ya conocemos, tenemos que ser capaces de detener el reinicio para trabajar más cómodamente.

Para ello tenemos dos opciones principalmente:

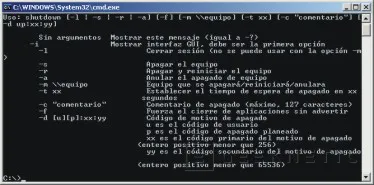

Shutdown -a

Este es un comando de Windows al que todos podemos acceder fácilmente. Si deseamos conocer más de él podemos ir al Menú Inicio, Ejecutar, cmd.exe. Una vez aquí tan solo hemos de escribir shutdown --help y se nos mostrará todas las opciones disponibles para el comando.

clic en la imagen para alargar

Hemos de centrar nuestra atención en la línea que dice:

-a Anular el apagado del equipo

Como podemos deducir ésta es la opción que nos interesa, por lo que cuando nuestro ordenador nos diga que se reiniciará en 60 segundos, tan solo hemos de decirle que no, y ahora que sabemos como decírselo, shutdown –a, sólo tenemos que escribirlo, ya sea en Ejecutar, o en una ventana como la abierta para ver los parámetros del comando.

Hemos elegido la ventana de Ejecutar por ahorrarnos un paso y ganar tiempo.

Cambiar la fecha

La segunda opción, un poco menos recomendable, es cambiar la fecha de nuestro sistema operativo.

Pudimos ver en los parámetros de shutdown uno que era –t, y su descripción decía que sirve para definir el tiempo que tardará el sistema operativo en apagarse.

Imaginamos entonces que el comando usado para apagar nuestro ordenador sería el shutdown -t 60.

Aunque parezca poco lógico, esos 60 segundos e basan en el reloj de nuestro sistema operativo, y si cambiamos la fecha, cambiará el marcador de apagado, pudiendo tanto adelantarlo, como atrasarlo.

Es recomendable, si se usamos esta opción, atrasemos un año nuestra fecha, más que nada por motivos prácticos.

2. Cuando tenemos todo el tiempo del mundo para trabajar sobre nuestro Sasser, tendremos muchas cosas que hacer, pero, ante todo, hemos de organizarnos.

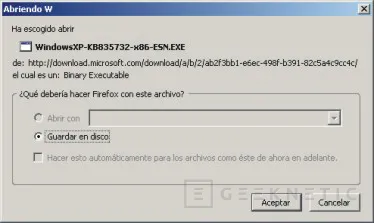

Lo recomendable es descargar el parche contra el fallo del LSASS lo primero, este parche se encuentra ya linkado desde muchas Webs, y puede encontrarse directamente en la página de Microsoft. Pero para facilitar la tarea lo hemos incluido al final del documento.

Hay que fijarse bien, pues son varias las versiones del parche según sea el sistema operativo que tengamos instalado. Además, se recomienda por parte de Microsoft tener instaladas las últimas actualizaciones SPX.

3.Una vez descargado el parche, mi recomendación no es instalarlo, sino mantenerlo en nuestro disco duro y desconectar de Internet y cualquier red doméstica en que estemos. De esta forma nos evitamos una improbable, aunque posible, entrada de otro Sasser mientras eliminamos el actual.

4.Ya hemos desconectado de Internet, con lo que el único gusano que nos importa es el que poseemos nosotros. Tenemos que eliminar varios archivos y un registro de sistema, pero tenemos que organizarnos de nuevo.

Lo primero a lo que nos dirigiremos son los archivos *_up.exe, pues esos son el origen y no nos presentaran problema alguno para eliminarlos.

Accedemos a la carpeta system32, que se encuentra dentro de la carpeta de Windows. Una vez ahí comenzamos a bajar en busca de los archivos, y en la cabeza de estos, si hemos ordenado alfabéticamente, encontraremos los que buscamos.

clic en la imagen para alargar

Hemos de asegurarnos que todo lo que seleccionamos para eliminar son copias del gusano, pues la carpeta en la que nos encontramos es delicada y podríamos causar graves problemas.

Pero que esto no nos asuste, cualquier archivo cuyo nombre este compuesto por 4 ó 5 dígitos y siga con _up.exe hemos de eliminarlo sin ningún reparo.

5.Tenemos contra la pared al Sasser, solo queda una copia del mismo, y es imposible que se replique, pues sabemos como lo hace. Por lo tanto ahora hemos de dedicarnos a su eliminación total.

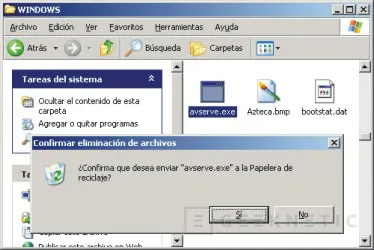

Podríamos dirigirnos a C:\Windows y buscar, porque antes de eliminar tenemos que saber si tenemos el avserve.exe, el avserve2.exe o el skynetave.exe, e intentar eliminarlo, o eliminarlos si tenemos más de uno.

Pero, probablemente muchos sepáis lo que ocurrirá, el sistema operativo no nos dejará eliminarlo. El motivo es que el archivo que queremos eliminar está siendo ejecutado, porque aunque hayamos desconectado Internet y eliminado los *_up.exe, hemos de ser conscientes de que el Sasser sigue corriendo en nuestro sistema.

Por lo tanto, tenemos que pararlo para posteriormente eliminarlo.

Tenemos dos formas, una implicaría la eliminación del registro de sistema la entrada que llama a la ejecución del gusano, tras lo cual reiniciaríamos sin que se ejecutase el archivo y lo podríamos eliminar, pero mucho más fácil es la segunda opción.

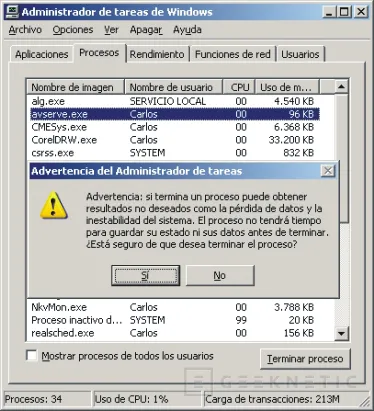

Cuando un proceso que no deseamos se está ejecutando, o nos será más familiar, cuando nos da fallos una aplicación y deja de responder, solemos recurrir al Administrador de Tareas de Windows. Desde ahí, si tenemos los permisos necesarios, podemos parar cualquier proceso.

Como el Sasser modifica el registro siendo un usuario normal, la entrada se añade también como usuario normal, por lo que de cara al administrador de tareas, es el propio usuario el que ha añadido la entrada y el que posee los permisos suficientes para detener el proceso.

Es decir, no encontraremos ningún impedimento por parte del sistema operativo al intentar detener el Sasser.

Por lo tanto procedemos a ello, en algunos sistemas operativos basta con pulsar Control+Alt+Supr al mismo tiempo, pero en otros hemos de seleccionar en una ventana adicional el administrador.

Para evitar este paso en dichos sistemas podemos recurrir a la pulsación de Control+May+Esc. De esta forma accederemos directamente al Administrador de Tareas.

Una vez en él veremos varias lengüetas: Aplicaciones, Procesos, Rendimiento, Funciones de red y Usuarios. Nos dirigimos a la de procesos, donde hemos de buscar el nombre del proceso a eliminar. Si teníamos corriendo el Sasser.A buscaremos avserve.exe, si era el B o C buscaremos avserve2.exe y si era el D skynetave.exe.

Una vez encontrado, sólo ha de estar corriendo uno como ya sabemos, lo marcamos en azul y hacemos clic en Terminar proceso.

Tras esto podemos dirigirnos de nuevo a la carpeta de Windows y eliminar el archivo en sí.

clic en la imagen para alargar

6.Haciendo cuentas nos damos cuenta ahora que solo falta por eliminar un archivo, win.log o win2.log. Como sabemos son inofensivos y podríamos olvidarnos de ellos, pero si deseamos eliminar todo rastro del Sasser tendremos que dirigirnos a C:\ y eliminarlo.

Este archivo no estará en uso y no nos dará problemas, por lo que su eliminación es tan sencilla como la de un fichero normal y corriente.

7.Sólo queda un rastro del gusano, la entrada del registro de sistema. Esta entrada al igual que el win.log, no causará problemas, pues cuando intente ejecutar el Sasser no se encontrará.

Pero siguiendo nuestra política, la eliminaremos también. Para aquellos que no estén habituados a manejar el registro de sistema puede resultar algo complicado, pero nada más lejos de la realidad.

Primero volvemos a ir al Menú Inicio y seleccionamos Ejecutar. Ahí escribimos regedit, que es una aplicación que facilitará considerablemente la tarea a la que nos vamos a dedicar.

Una vez en el Editor de Registro, tenemos que buscar la entrada, y si miramos un poco veremos la inmensidad del registro y lo complicado que puede resultar si no sabemos.

Para ello, y que nos resulte rápido, podemos hacer dos cosas. La primera y algo más lenta según nuestro ordenador, es situarnos en el botón Edición y seleccionar Buscar, también Control+B nos lleva al diálogo de buscar.

Le diremos aquí que busque el nombre del o los archivos que teníamos en nuestra carpeta de Windows, avserve, avserve2 o skynetave.

clic en la imagen para alargar

Solo habrá una entrada en nuestro registro que incluya este nombre, pues aunque podríamos buscar cualquiera de las otras partes de la entrada, los resultados probablemente sean más de uno.

Sí realizamos la búsqueda correctamente nos aparecerá, en la división de la derecha, una entrada cuyo nombre es run. Para terminar con la eliminación manual tan solo tendremos que eliminarla, ya sea en Edición, Eliminar, pulsando la tecla Supr, o seleccionando Eliminar en el menú emergente del botón derecho del ratón sobre la entrada.

Como decíamos existe otra posibilidad más rápida para dar con la entrada, y es siguiendo el árbol de directorios. Sabemos que crea la entrada en HKLM\Software\Microsoft\Windows\CurrentVersion\Run, por lo que solo tenemos que ir abriendo carpetas sucesivamente hasta llegar a CurrenVersion, dentro de la cual estará el mismo Run que nos encontró el diálogo de buscar.

Cabe mencionar, para que no nos perdamos, que la carpeta HKLM, si nuestro sistema es multiusuario, se encontrará como HKEY_CURRENT_CONFIG, después de esta diferencia todo ha de mantenerse igual.

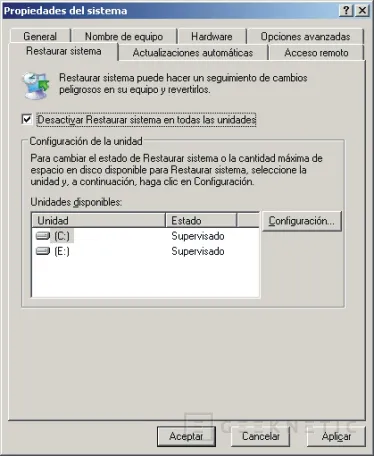

8.Este paso es exclusivo para usuarios de Windows XP o Me, ya que ambos sistemas operativos incluyen la herramienta de Restaurar Sistema, que aunque puede resultar muy útil, para lo que en estos momentos necesitamos, que es eliminar un gusano, no lo es.

Por lo tanto, antes de reiniciar, nos dirigimos al Panel de Control, Sistema, Lengüeta Restaurar sistema. Desde ahí fácilmente podemos desactivar esta opción.

Tendremos tan solo que marcar la casilla Desactivar Restaurar sistema en todas las unidades.

Una vez hecho esto y aceptado, podremos continuar con el paso siguinte.

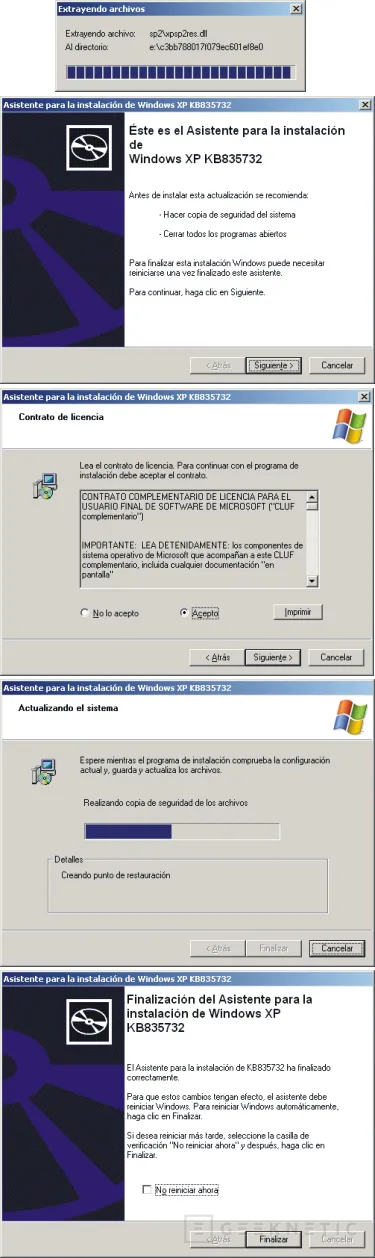

8.Por último, e importantísimo, no podemos olvidar instalar el parche, pues en caso contrario seguiremos siendo vulnerables y quizá tengamos que repetir todos los pasos anteriores por la entrada de otro Sasser.

La instalación del parche es trivial, siendo necesaria la aceptación de la licencia y hacer clic varias veces en siguiente y una en finalizar, tras lo cual se nos pedirá que reiniciemos el ordenador.

Cuando nuestro ordenador haya reiniciado seremos inmunes al Sasser y estaremos libres de él.

9.Aunque teóricamente nos hemos desinfectado, nunca está de más asegurarse, por lo que nos dirigimos a c:\Windows\system32 en busca de algún *_up.exe, a C:\Windows por si quedase avserve.exe, avserve2.exe o skynetave.exe, y a C:\ preguntando por win.log o win2.log.

Finalmente podemos mirar en el registro de sistema, como ya sabemos, y asegurarnos que se ha eliminado correctamente la entrada y que no hay ninguna nueva.

10.Este no es realmente un paso que debamos realizar si ya hemos seguido los nueve anteriores, sólo es para aquellos que no hayan sido capaces de eliminar el Sasser manualmente y prefieran realizar el proceso mediante uno de los muchos paquetes que existen actualmente para tal fin. Uno de los cuales, el FxSasser.exe se ha linkado en en final de la página.

Windows 9X/Me

Como se ha mencionado anteriormente, podemos encontrarnos con un sistema operativo Windows 9X o Me que con el Sasser. Diferencias y motivos.

Aunque un ordenador con estos sistemas operativos se encuentra totalmente a salvo del Sasser según la forma de infección que hemos visto, pues no existe ningún proceso LSASS del que pueda aprovecharse, si nuestro Windows Me está conectado a una red local con ordenadores infectados, estos son capaces de transmitir, copiándose ,tal y como haría un virus, y ejecutándose posteriormente.

Si no hemos pensado sobre esto podemos volver a objetar que no hay LSASS, pero, recordemos que esta vulnerabilidad lo único que permite es la introducción del gusano a través de Internet, y ahora estamos hablando de una red local. Ya no necesitamos dicha puerta.

Además, al ejecutarse, puede llevar a cabo todos los pasos posteriores a la entrada, es decir, la creación del fichero en la carpeta de Windows y la entrada en el registro de sistema, que a fin de cuenta son los importantes. Todo esto puede hacerse exactamente igual que en los sistemas operativos vulnerables desde Internet.

Que ocurre, que nuestro sistema no se reiniciará por la presencia del Sasser. Este iniciará los hilos de ejecución e infectará otros ordenadores como ya sabemos, pero no habrá ningún buffer que pueda generar el reinicio de nuestro ordenador.

Esto no es ni mucho menos favorable, pues podemos achacar la ralentización a cualquier otro motivo y continuar utilizando nuestro ordenador y al mismo tiempo infectando los de otros usuarios.

Por lo tanto, ante una ralentización general del sistema, o simplemente por asegurarnos, hemos de revisar los ordenadores con Windows 9X/Me en busca de la entrada en el registro o el ejecutable en C:\Windows.

Entrevista con Panda Software

El Sasser a día de hoy es noticia de gran importancia para todo aquel que disponga de un sistema informático. Por ello consideramos importante la información que puedan aportar los profesionales de la seguridad informática. En este caso entrevistamos a Jose Manuel Crespo, Director de Marketing de Producto de Panda Software, que nos explica las opiniones, datos y políticas de esta importante empresa, famosa por sus soluciones para combatir los códigos maliciosos:

¿De dónde viene el nombre de Sasser?

LSASS – SASS er

¿Considera Panda cierto que los autores del gusano lo sean también de otros conocidos virus? ¿Qué se sabe de el/ellos?

Los creadores del gusano Netsky dicen que son los responsables del desarrollo del troyano que instala Sasser. Y lo dejan escrito en el propio código del Ntesky. AC.

Eso no quiere decir que sea cierto porque cualquier persona puede haber conseguido el código fuente de Netsky y haber utilizado la parte del troyano para crear otro virus.

De hecho, todos los códigos víricos creados a partir de Netsky original han sido firmados por un grupo llamado Skynet. Peor, sin embargo, el gusano Sasser, no está firmado... ¿por qué, si ellos dicen que es de los mismos?

¿Es suficiente con un firewall para estar protegido ante el Sasser siempre y cuando la única vía de entrada sea Internet?

No, para estar protegido frente al Sasser, además de un firewall y un antivirus, el usuario y/o empresa, debe actualizar su sistema operativo y bajarse el parche que Microsoft publicó hace unas semanas para solucionar la vulnerabilidad MS04-011.

Aun existiendo el parche para el gusano, y siendo conocido como lo es, miles de ordenadores de empresas, tanto importantes como no tanto, se han visto afectados, lo cual resulta un tanto desconcertante, ¿cuál es según Panda el motivo?

Una de las posibilidades de infección es la falsa sensación de seguridad que ofrecen los sistemas corporativos con un firewall de entrada. Este tipo de corporaciones se “relajan” al pensar que teniendo el firewall controlando el puerto 445 el código del gusano no va a poder acceder a la empresa. Cuando la verdad es que cualquier equipo portátil (externos y/o domésticos) infectado puede llegar a conectarse en esa red y al no disponer de los sistemas actualizados se genera una gran infección.

Si cada uno de los usuarios de sistemas susceptibles de ser infectados hubiese actualizado su sistema operativo tal y como es recomendable, ¿Habría tenido alguna posibilidad el gusano?

No, de hecho el gusano funciona como una sonda de Internet que busca ordenadores que cuenten con el sistema operativo desactualizado. Si está actualizado, de ninguna manera el gusano puede afectar al servicio LSASS y por lo tanto no puede, saturando su buffer, tomar control del equipo para la posterior instalación.

Sasser apareció tras lanzarse el parche por parte de Microsoft, ¿no habrían sido menores las consecuencias si ese bug no se hubiese dado a conocer?

Hoy en día las vulnerabilidades en el software existen y se explotan de una manera constante. Si no hubiese sido la empresa desarrolladora y propietaria del código, hubiese sido una persona externa. Es decir, que antes o después estos “fallos” en cualquier software, se conocen y se explotan.

¿Se esperan nuevos virus o gusanos que aprovechen la misma vulnerabilidad de Windows?

Sí, ya que cualquier persona con escasos conocimientos en informática, puede conseguir el código original de Sasser y realizar modificaciones para crear un nuevo código malicioso.

Las cuatro variantes actuales han alcanzado cotas de infección altísimas, ¿Cuál es o son los motivos que influyen en este tipo de gusanos?

Este tipo de gusanos están aprovechándose de que existe una vulnerabilidad que, atacada con el exploit automatizado adecuado, hacen de ella una sonda teledirigida a equipos no actualizados.

¿Cabe esperar un tiempo de respuesta por parte de Panda mucho menor ante nuevas variantes ya que son conocidas las actuales? ¿Qué tiempo podría ser el que se tardase en crear nuevos eliminadores suponiendo que los cambios fuesen similares a los anteriores?

Los sistemas de recuperación (PQREMOVE) de los códigos Sasser se realizan para cada uno de las variantes con una programación diferente aunque también es cierto que es menos costoso al variar mínimamente (en las variantes existentes).

Noticias relacionadas

- Noticia de primera aparición del virus:Clíc aquí.

- Noticia de la aparicion de las variantes B y C:Clíc aquí.

- Noticia de la aparicion de la variante D:Clíc aquí.

- Noticia que trata del descubrimiento de que Sasser.D también afecta Windows 95/98/Me:Clíc aquí.

Utilidades de eliminación del Sasser

- Utilidad de eliminación del Sasser FxSasser.exe de Symantec: Clíc aquí.

- Utilidad de eliminación del Sasser PQRemove.exe de Panda: Clic aquí.

Conclusión

Este gusano ha pillado a muchos usuarios y administradores sin protección necesaria, confiados, la mayoría, en sus firewall y antivirus, pero no habiendo actualizado el sistema operativo.

Quizá esto haya sido tan solo un toque de atención y de ahora en adelante estemos algo más pendientes de las actualizaciones, pues no se descarta, sino todo lo contrario, la aparición de gusanos similares que puedan causar efectos más devastadores.

Por lo tanto, si algo ha de quedar, es que 300 millones de ordenadores vulnerables son muchos ordenadores, y cualquier gusano que pueda aprovechar esa vulnerabilidad tendrá una próspera existencia.

Esto ha sido demostrado con el Sasser, pues desde el primer día comenzó a infectar, llegando a alcanzar los ordenadores del gobierno de Hong Kong, el banco Suntrust, la empresa de mensajería American Express, la guardia costera del Reino Unido, y multitud de instituciones cuyos ordenadores debieran estar en manos de expertos capaces de mantenerlos protegidos. Evidentemente esto no es siempre posible, pero tratándose de este caso no se entiende como es posible que estando como estaba el parche muchos días antes que el Sasser, los administradores de algunas de las empresas antes mencionadas no hayan puesto remedio.

Concienciemonos de que nuestra seguirdad depende de instalar y sobretodo actualizar antivirus, como los de Panda y Mcafee, mantener un firewall activo y bien configurado y realizar las descargas e instalaciones de los parches que son ofrecidos por los fabricantes.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!