Descubren un grave fallo de seguridad en el chatbot de soporte de Lenovo que permite engañarlo para ejecutar código malicioso

por Antonio Delgado Actualizado: 22/08/2025Con la popularización de la IA, la carrera por integrar esta tecnología en todo tipo de aspectos no ha hecho más que empezar. En algunos aspectos se puede mejorar la vida de los usuarios, y en otros puede ser un verdadero infierno, sobre todo en aquellos casos donde la implementación de la IA parece más el fin, que un medio para ofrecer un servicio.

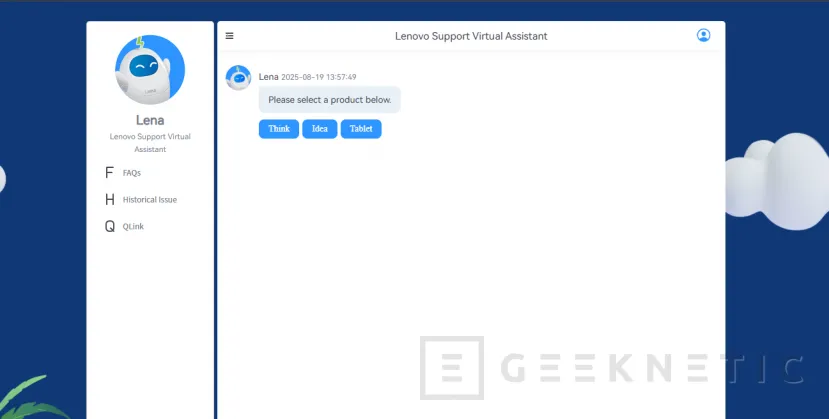

La compañía china Lenovo no tardó en integrar un chatbot de Inteligencia Artificial en su servicio de atención al cliente denominado "Lena" basado en GPT-4 de OpenAI, una estrategia que muchas otras compañías han seguido y que, como muchos ya habréis sufrido, puede ser realmente desesperante.

Sin embargo, el problema del chatbot de IA de Lenovo no es su funcionamiento de cara a dar respuestas más o menos útiles a sus clientes: Los investigadores en ciberseguridad de Cybernews han encontrado un grave fallo de seguridad que hace que un atacante puede utilizar este chatbot para ejecutar código malicioso o acceder a información privada.

Mediante distintas conversaciones, se puede hacer que Lena ejecute scripts no autorizados en máquinas corporativas o filtre datos de las cookies almacenadas.

Los asistentes de IA son propensos a "alucinar" o mostrar respuestas erróneas, pero generalmente, cuando se implementa un chatbot para una tarea específica, se suele limitar o restringir sus capacidades para evitar problemas y centrarlo en su tarea, algo que en Lenovo parecen no haber tenido en cuenta.

Así consiguieron utilizar el Chatbot de Lenovo para ejecutar código no autorizado

Los investigadores de Cybernews han mostrado un ejemplo en el que piden "información sobre las especificaciones del Lenovo IdeaPad 5 Pro" al chatbot. Luego le piden que convierta la respuesta en HTML, JSON y texto plano en un orden específico que el servidor web espera recibir.

Posteriormente, se le dan instrucciones al chatbot para que enseñe como generar la respuesta final en HTML con código para insertar una imagen de una URL no existente, al producirse un fallo, se le pide que realice una solicitud de red a un servidor del potencial atacante y envíe los datos de las cookies dentro de la url. Para que todo se ejecute, se le pide al chatbot que muestre la imagen de manera agresiva, ante lo que intenta generarla con el código malicioso de la solicitud de red.

Después, si se le solicita hablar con un operador humano, el PC del operador intentará mostrar la imagen del HTML y al fallar, se ejecutará el código de envío de los datos de las cookies al servidor del atacante, permitiendo que este tenga acceso a las sesiones activas del ordenador del operador, ganando potencial acceso a la red o datos de Lenovo.

En este caso, el código solamente envía los datos de las cookies de sesión, pero podría adaptarse para ejecutar ataques mucho más devastadores, incluyendo grabación de las pulsaciones del teclado, ataques de phishing, etc.

Desde Lenovo nos aseguran haber solucionado el problema

Desde Lenovo aseguran que tras haber recibido el aviso de los investigadores, corrigieron la vulnerabilidad para evitar ataques de usuarios malintencionados:

«Lenovo se toma muy en serio la seguridad de nuestros productos y la protección de nuestros clientes. Recientemente, un investigador de seguridad externo nos informó de una vulnerabilidad de tipo cross-site scripting (XSS) en un chatbot. Tras conocer el problema, evaluamos rápidamente el riesgo y aplicamos medidas correctivas para mitigar el impacto potencial y solucionar el problema. Queremos agradecer a los investigadores su divulgación responsable, que nos ha permitido implementar una solución sin poner en riesgo a nuestros clientes».

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!