Microsoft soluciona un fallo crítico de seguridad en el Bloc de notas de Windows 11 que permite ejecutar código remoto mediante archivos Markdown

por Edgar OteroMicrosoft ha confirmado y parcheado una vulnerabilidad importante de ejecución remota de código en el Bloc de notas de Windows 11. El fallo, identificado como CVE-2026-20841 y calificado como "Importante" con una puntuación CVSS de 8.8, podría permitir que un atacante remoto ejecute código en un PC si el usuario abre un archivo Markdown especialmente diseñado y hace clic en un enlace malicioso dentro de él.

Según el Centro de Respuesta de Seguridad de Microsoft (MSRC), el problema se origina por una "neutralización inadecuada de elementos especiales utilizados en un comando", una categoría conocida como inyección de comandos. Esto significa que el Bloc de notas puede lanzar protocolos no verificados desde enlaces dentro de archivos Markdown, lo que conduce a la carga y ejecución de contenido remoto.

En términos prácticos, los atacantes podrían enviar un correo electrónico de phishing con un archivo .md adjunto. Si la víctima lo abre en el Bloc de notas y hace clic en el enlace, código malicioso podría ejecutarse con los mismos permisos que la cuenta del usuario. Si el usuario tiene privilegios de administrador, el impacto podría ser devastador, permitiendo robo de datos, modificación de archivos del sistema y afectación de la estabilidad del sistema.

Cuando complicar software básico sale caro

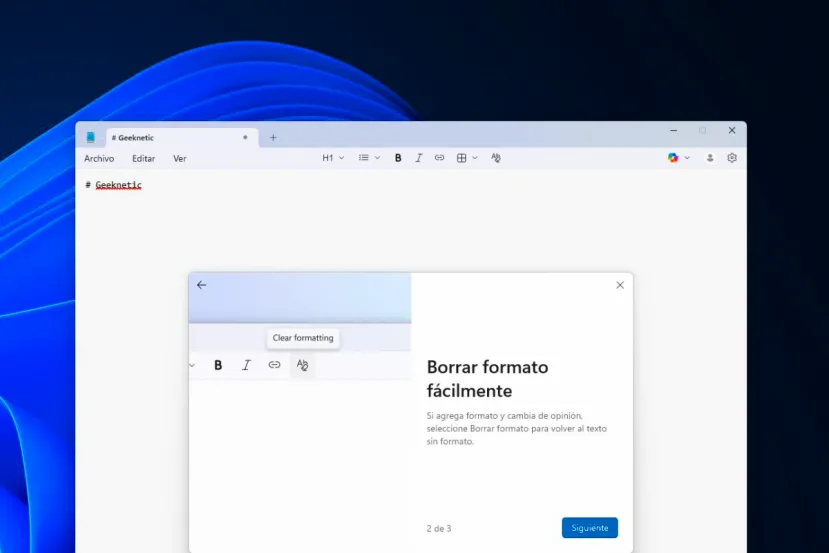

Durante años, el Bloc de notas ha estado exento de problemas de seguridad por una razón simple: su extrema simplicidad. Vaya, que era un programa que solo editaba texto plano sin formato ni capacidad de procesar enlaces. Sin embargo, con Windows 11, Microsoft ha centrado sus esfuerzos en dotar al Bloc de notas de más formatos, incluyendo soporte para el lenguaje Markdown, enlaces clicables, autoguardado, pestañas e integración con Copilot.

El soporte de Markdown otorgó al Bloc de notas la capacidad de interpretar enlaces dentro de archivos y hacerlos interactivos. Cuando una aplicación integrada en miles de millones de dispositivos comienza a manejar protocolos y contenido externo de formas que la versión clásica nunca pudo, el riesgo aumenta naturalmente. Cualquier debilidad en cómo se procesan caracteres especiales o comandos puede ser aprovechada por atacantes.

La vulnerabilidad tiene un vector de ataque de red, lo que significa que puede entregarse remotamente a través de correo electrónico o enlaces de descarga, sin necesidad de acceso físico. La complejidad del ataque es baja y no requiere privilegios previos, aunque sí necesita interacción del usuario. Microsoft ha clasificado el impacto como alto en confidencialidad, integridad y disponibilidad.

Afortunadamente, Microsoft no ha observado explotación activa de esta vulnerabilidad y no fue divulgada públicamente antes de la corrección. El parche de seguridad ya está disponible como parte de la actualización Patch Tuesday de febrero de 2026 para Windows 11 y aplicaciones integradas a través de la Microsoft Store.

Fin del Artículo. ¡Cuéntanos algo en los Comentarios!